עלייה ניכרת במתקפות טרור ופשעי הסייבר האיראניות נגד ישראל

"התקיפות האיראניות היו המשמעותיות ביותר בישראל ב-2021", ציינו חוקרי קלירסקיי בדו"ח שהגיע לידי אנשים ומחשבים ● ולא רק איראן: בסייבר, העולם כולו נגדנו - או לפחות התוקפות הגדולות ● וגם: תחזית רעה ל-2022

■ המתקפות העיקריות

האיראנים ביצעו בשנה החולפת שורה של מתקפות סייבר נגד יעדים ישראליים, לרבות בשוק הפרטי, שמרביתן לא פורסמו לציבור. מבין אלה שכן, אחת המתקפות שתפסו כותרות רבות השנה היא זו שביצעה באוקטובר האחרון קבוצת Black Shadow, המקושרת למשטר בטהרן, נגד חברת אחסון השרתים סייברסרב. הנפגעת העיקרית ממתקפה זו הייתה אפליקציית ההיכרויות לקהילה הלהט"בית אטרף, שהורדה מהאוויר ומאז לא חזרה.

בנובמבר האחרון הוגש כתב אישום נגד עובד ניקיון בביתו של שר הביטחון, בני גנץ, בטענה שניסה לרגל לטובת איראן על ידי פנייה לקבוצת Black Shadow.

חודש לאחר מכן, בדצמבר, פורסם מחקר של סימנטק, שלפיו איראן ביצעה קמפיין ריגול נגד חברות שירותי IT וחברות טלקום בישראל, כמו גם במדינות אחרות במזרח התיכון ובאסיה בכלל. כאן, הקבוצה האחראית למתקפה הייתה Temp.Zagros, שמשתמשת גם בשני כינויים אחרים: Seedworm או Muddy Water.

■ איראן לא לבד: גם קבוצות ממזרח אירופה תוקפות את ישראל

חוקרי קלירסקיי בחרו במתקפת הסייבר על בית חולים הלל יפה בחדרה, שאירעה באוקטובר האחרון, כ-"תקיפה המפורסמת המשמעותית ביותר בישראל ב-2021". עם זאת, לא פורסם מהו מקור המתקפה, שהשביתה את מערכות המחשוב של בית החולים לכמה ימים.

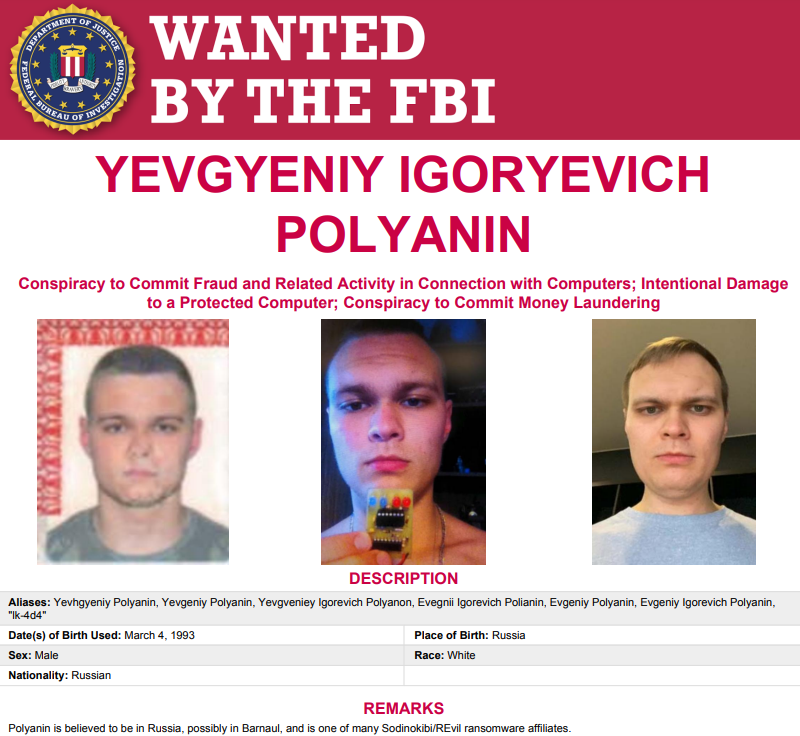

"פרט לאיראן", ציינו החוקרים, "היו ב-2021 מאות מתקפות כופרה על חברות ישראליות, רובן על ידי קבוצות פשיעת סייבר ממזרח אירופה – Conti ,REvil ו-Defray777. בנוסף, מאות מתקפות פישינג נערכו נגד לקוחות של בנקים וחברות אשראי, עם נזק כולל של עשרות מיליוני שקלים. המתקפות התבצעו על ידי האקרים בודדים או קבוצות קטנות מישראל, הרשות הפלסטינית, עזה וטורקיה".

אלא שלדבריהם, "מרבית התקיפות המוצלחות ב-2021 בישראל היו על חברות קטנות ובינוניות, שסובלות משלל בעיות, ביניהן מחסור בכוח אדם ומערכות אבטחה שלא מנוטרות בקביעות".

■ התקיפות הסיניות – המתוחכמות ביותר נגד ארגונים בישראל

עוד ציינו החוקרים כי "הממשל הסיני זיהה בישראל כמה מגזרים שיכולים להועיל למחקר ולפיתוח של טכנולוגיות סיניות חדשות, בעיקר בתחומי הבריאות והבטחון. הסינים הפעילו מתקפות ריגול, חלקן מתוחכמות וייחודיות, כדי לגנוב מידע. אנחנו מסמנים את התקיפות סיניות כמתוחכמות ביותר שהתבצעו ב-2021 נגד ארגונים בישראל".

גם הרוסים לא טומנים את ידם בצלחת: באחרונה נראה שהם מתמקדים באויבת החשה-ישנה של המדינה – אוקראינה, אולם הקבוצות שלוחות הקרמלין לא זנחו את ישראל. "קבוצות התקיפה הרוסיות עובדות בעיקר נגד ארגונים ביטחוניים בארץ", ציינו בקלירסקיי. "לצידן פעלו קבוצות האקרים צפון קוריאניות, בעיקר קבוצת לזרוס, שתקפה חברות קריפטו בישראל. כמו כן, היה מספר מצומצם של תקיפות מהאקרים של החמאס על חברות ישראליות: הארגון טרם התאושש מהתקיפות הפיזיות שחווה במבצע שומר חומות".

■ מה ב-2022?

בחזרה לדו"ח הנוכחי של קלירסקיי, הם חוזים כי ב-2022 יתגברו מתקפות הסייבר של מדינות נגד מדינות אחרות, והן "יפעילו את נשק הסייבר שלהן באופן חופשי יותר, כאמצעי הרתעתי ותודעתי, וכדי להסב נזק לתשתיות קריטיות שלהן. עימותי סייבר כמו זה שבין ישראל לאיראן יתפשטו לאזורים אחרים בעולם".

הם זיהו כאיומים משמעותיים מצדם של האקרים שלוחי מדינות גם בשנה הקרובה את מתקפות יום האפס, המתקפות על שרשראות האספקה, הדלפות המידע והכופרות. כולן, על פי החוקרים, יתבצעו בתדירות גבוהה יותר – ובמקרה של הכופרות, ההאקרים ידרשו מהקורבנות שלהם כסף רב יותר. עוד צופים החוקרים כי השנה תחול עלייה במתקפות נגד מכשירי סלולר, בין השאר בשל השימוש בהם לטובת תשלומים בדיגיטל, ותירשם עלייה בניסיונות הגניבה של ארנקים ופלטפורמות תשלום דיגיטליות, כולל ארנקי קריפטו. כמו כן, לפי הדו"ח, "המשך העבודה ההיברידית והשימוש בציוד אישי של העובדים שאינו תחת פיקוח ה-IT – ימשיכו לספק הזדמנויות רבות לתקיפת רשתות ארגוניות".

המשך קריאה בלינק,

https://www.pc.co.il/news/355639עלייה ניכרת במתקפות טרור ופשעי הסייבר האיראניות נגד ישראל

"התקיפות האיראניות היו המשמעותיות ביותר בישראל ב-2021", ציינו חוקרי קלירסקיי בדו"ח שהגיע לידי אנשים ומחשבים ● ולא רק איראן: בסייבר, העולם כולו נגדנו - או לפחות התוקפות הגדולות ● וגם: תחזית רעה ל-2022

■ המתקפות העיקריות

האיראנים ביצעו בשנה החולפת שורה של מתקפות סייבר נגד יעדים ישראליים, לרבות בשוק הפרטי, שמרביתן לא פורסמו לציבור. מבין אלה שכן, אחת המתקפות שתפסו כותרות רבות השנה היא זו שביצעה באוקטובר האחרון קבוצת Black Shadow, המקושרת למשטר בטהרן, נגד חברת אחסון השרתים סייברסרב. הנפגעת העיקרית ממתקפה זו הייתה אפליקציית ההיכרויות לקהילה הלהט"בית אטרף, שהורדה מהאוויר ומאז לא חזרה.

בנובמבר האחרון הוגש כתב אישום נגד עובד ניקיון בביתו של שר הביטחון, בני גנץ, בטענה שניסה לרגל לטובת איראן על ידי פנייה לקבוצת Black Shadow.

חודש לאחר מכן, בדצמבר, פורסם מחקר של סימנטק, שלפיו איראן ביצעה קמפיין ריגול נגד חברות שירותי IT וחברות טלקום בישראל, כמו גם במדינות אחרות במזרח התיכון ובאסיה בכלל. כאן, הקבוצה האחראית למתקפה הייתה Temp.Zagros, שמשתמשת גם בשני כינויים אחרים: Seedworm או Muddy Water.

■ איראן לא לבד: גם קבוצות ממזרח אירופה תוקפות את ישראל

חוקרי קלירסקיי בחרו במתקפת הסייבר על בית חולים הלל יפה בחדרה, שאירעה באוקטובר האחרון, כ-"תקיפה המפורסמת המשמעותית ביותר בישראל ב-2021". עם זאת, לא פורסם מהו מקור המתקפה, שהשביתה את מערכות המחשוב של בית החולים לכמה ימים.

"פרט לאיראן", ציינו החוקרים, "היו ב-2021 מאות מתקפות כופרה על חברות ישראליות, רובן על ידי קבוצות פשיעת סייבר ממזרח אירופה – Conti ,REvil ו-Defray777. בנוסף, מאות מתקפות פישינג נערכו נגד לקוחות של בנקים וחברות אשראי, עם נזק כולל של עשרות מיליוני שקלים. המתקפות התבצעו על ידי האקרים בודדים או קבוצות קטנות מישראל, הרשות הפלסטינית, עזה וטורקיה".

אלא שלדבריהם, "מרבית התקיפות המוצלחות ב-2021 בישראל היו על חברות קטנות ובינוניות, שסובלות משלל בעיות, ביניהן מחסור בכוח אדם ומערכות אבטחה שלא מנוטרות בקביעות".

■ התקיפות הסיניות – המתוחכמות ביותר נגד ארגונים בישראל

עוד ציינו החוקרים כי "הממשל הסיני זיהה בישראל כמה מגזרים שיכולים להועיל למחקר ולפיתוח של טכנולוגיות סיניות חדשות, בעיקר בתחומי הבריאות והבטחון. הסינים הפעילו מתקפות ריגול, חלקן מתוחכמות וייחודיות, כדי לגנוב מידע. אנחנו מסמנים את התקיפות סיניות כמתוחכמות ביותר שהתבצעו ב-2021 נגד ארגונים בישראל".

גם הרוסים לא טומנים את ידם בצלחת: באחרונה נראה שהם מתמקדים באויבת החשה-ישנה של המדינה – אוקראינה, אולם הקבוצות שלוחות הקרמלין לא זנחו את ישראל. "קבוצות התקיפה הרוסיות עובדות בעיקר נגד ארגונים ביטחוניים בארץ", ציינו בקלירסקיי. "לצידן פעלו קבוצות האקרים צפון קוריאניות, בעיקר קבוצת לזרוס, שתקפה חברות קריפטו בישראל. כמו כן, היה מספר מצומצם של תקיפות מהאקרים של החמאס על חברות ישראליות: הארגון טרם התאושש מהתקיפות הפיזיות שחווה במבצע שומר חומות".

■ מה ב-2022?

בחזרה לדו"ח הנוכחי של קלירסקיי, הם חוזים כי ב-2022 יתגברו מתקפות הסייבר של מדינות נגד מדינות אחרות, והן "יפעילו את נשק הסייבר שלהן באופן חופשי יותר, כאמצעי הרתעתי ותודעתי, וכדי להסב נזק לתשתיות קריטיות שלהן. עימותי סייבר כמו זה שבין ישראל לאיראן יתפשטו לאזורים אחרים בעולם".

הם זיהו כאיומים משמעותיים מצדם של האקרים שלוחי מדינות גם בשנה הקרובה את מתקפות יום האפס, המתקפות על שרשראות האספקה, הדלפות המידע והכופרות. כולן, על פי החוקרים, יתבצעו בתדירות גבוהה יותר – ובמקרה של הכופרות, ההאקרים ידרשו מהקורבנות שלהם כסף רב יותר. עוד צופים החוקרים כי השנה תחול עלייה במתקפות נגד מכשירי סלולר, בין השאר בשל השימוש בהם לטובת תשלומים בדיגיטל, ותירשם עלייה בניסיונות הגניבה של ארנקים ופלטפורמות תשלום דיגיטליות, כולל ארנקי קריפטו. כמו כן, לפי הדו"ח, "המשך העבודה ההיברידית והשימוש בציוד אישי של העובדים שאינו תחת פיקוח ה-IT – ימשיכו לספק הזדמנויות רבות לתקיפת רשתות ארגוניות".

המשך קריאה בלינק, https://www.pc.co.il/news/355639