הגן קדימה עם תובנות חדשות לגבי אופן הפעולה של תוקפי סייבר

"אם אתה מכיר את האויב ומכיר את עצמך, אתה לא צריך לחשוש מהתוצאה של מאה קרבות. אם אתה מכיר את עצמך אבל לא את האויב, על כל ניצחון שהושג תסבול גם תבוסה. אם אתה לא מכיר את האויב ולא את עצמך, תיכנע בכל קרב".

ניתן ליישם את הרעיון הפשוט של 'סאן צוס' כמעט בכל סוג של עימות: הכר את עצמך והכר את האויב שלך. מידת הידע בשתי החזיתות מנבאת את התוצאה ללא קשר לסוג העימות. הפסיכולוגיה המשפטית חוקרת את המניעים והמוחות של פושעים ויכולה לחזות מה לא היה ידוע על התנהגות פלילית. מעניין לציין שאבטחת סייבר יכולה ללכת בדרך דומה כדי להתגונן קדימה בכל ארגון, אך לעתים קרובות לא.

דע את עצמך. צוותי אבטחת הסייבר הטובים ביותר עוברים צעדים קפדניים כדי להכיר את עצמם. הם מיישמים גילוי משטח תקיפה, מלאי נכסים, סיווג נתונים, סריקת פגיעות - הרשימה נמשכת עוד ועוד - ולצוותי אבטחה רבים יש תחושה טובה של עצמם. החלטות הגנתיות מתקבלות על סמך סיכון ביחס להשפעה העסקית וההשקעות נעשות בהתאם.

דע את האויב. בעוד להכיר את עצמך היא מאתגרת, לדעת את האויב שלך היא כמעט בלתי אפשרית באבטחת סייבר. בעולם מושלם, תוכל לחקור פושעי סייבר שנתפסים כדי להבין טוב יותר כיצד הם בוחרים מטרות ובוחרים טכניקות. אנו משקיעים במדע הפסיכולוגיה המשפטית מסיבה מסוימת - תקשורת עם פושעים מלמדת אותנו מה הוביל לסיבות מאחורי ביצוע פשעים.

בהיעדר תובנות אלו, צוותי אבטחת סייבר פנו באופן מסורתי לעבר כדי לחזות את העתיד. זאת ועוד כדי לצבור אלפי נקודות מידע רלוונטיות למפגשים בעבר ולעתים קרובות מסוכנים עם יריבים. הם מדגישים את הדחיפות סביב מדדים חשובים כמו התקפות מקצה לקצה שנמשכות פחות מיממה. אפילו יותר מדאיג, "שיטת המסירה" המובילה עבור יותר ממחצית מהפרות היא "גילוי השחקנים" שמשמעותה בעצם הערות של תוכנת כופר, או פוסטים המציעים ראיות ו/או נתונים למכירה בפורומים פליליים הם המנגנונים להתריע בפני צוותי אבטחה על הפרה. השורה התחתונה היא שצוותי האבטחה עדיין נאבקים מאוד בזיהוי ובתגובה.

זה לא סוד שתוקפים מתפתחים מהר יותר ממה שההגנה יכולה לעמוד בקצב. עד שאמצעי זיהוי ייקבעו, לתוקפים יש דרך חדשה לעקוף אותם. זה משחק של חתול ועכבר שהתוקפים מוכנים לנצח בו. אבל מה אם היינו יכולים להסיט את הידע לטובתנו? מה אם היינו יכולים להכיר את אויבנו טוב יותר מאי פעם?

התברר שיש אלפי האקרים אתיים בקהילה שלנו שמחקים את האויב שלנו. הם חמושים באותם כלים, טקטיקות, טכניקות ונהלים; עם זאת, הם פשוט פועלים בתוך גבולות אתיים. אז, יצאנו למשימה להבין את הדרך שבה תוקף חושב - מושג שנבנה סביב הרעיון של "חקירת מוחו של יריב מודרני".

בשותפות עם מכון SANS, אשר תיארו את המטרות ובנו בקפידה את הסקר שלהם כדי להבטיח שהתוצאות שלנו לא רק מייצגות את קהילת התוקפים, אלא מאירות מטרות, נטיות והעדפות על סמך המומחיות, הניסיון וגורמים אחרים של המשיב. בניגוד לסקרים אחרים שלוקחים נקודת מבט של מגן ומספקים מודלים תיאורטיים יותר של איום, התקפות ופשרה פוטנציאליים, הדו"ח שלנו נועד לחקור כיצד יריבים רואים סביבות ספציפיות ולהראות היכן הם מוצאים את ההצלחה הגדולה ביותר.

נסקרו יותר מ-300 האקרים אתיים ברחבי העולם - התוצאות לא רק מרתקות אלא גם מפחידות. הנה כמה טיזרים.

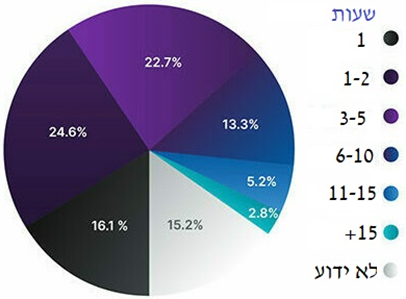

כמעט 64% מההאקרים האתיים שנסקרו דיווחו שהם מסוגלים לאסוף ולהוציא נתונים בפוטנציאל תוך חמש שעות או פחות, עם 41% מדהים תוך שעתיים או פחות.

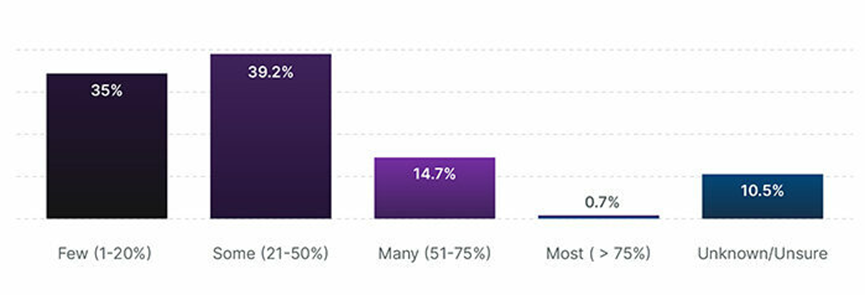

קרוב ל-75% מהמשיבים בסקר ציינו שרק לארגונים בודדים או לחלקם יש יכולות זיהוי ותגובה נאותות כדי לעצור ביעילות מתקפה.

הקוראים ימצאו פרטים על ההאקרים האתיים שנסקרו, כולל ניסיון, התמחות בתעשייה, תפקיד ועוד. מידע דמוגרפי זה הוא המפתח לתגובות צולבות שבסופו של דבר עוזרות לך לחזות בצורה מדויקת יותר מה יעשו התוקפים שאתה מתמודד מול מה שהם עשו.

מקורות:

Studies such as the Verizon DBIR Report and Ponemon’s Cost of a Data Breach

מאט ברומילי מ-SANS וטום אסטון מבישופ פוקס

https://bishopfox.com/sans-hacker-survey