זיהוי מבוסס IOC וזיהוי מבוסס TTP

הגישה שבה משתמשת התעשייה להתמודדות עם התקפות סייבר אינה מספקת. הדבר נגרם בעיקר מהשוק שגורם ללקוחות, לרבות ארגונים, להאמין שפתרון אנטי וירוס בשילוב עם חומת אש וכמה כלים אוטומטיים נוספים מספיקים על מנת להגן מפני איומי סייבר.

עם זאת, הגנות סייבר אלו בדרך כלל עוקפות בקלות על ידי תוקף בעל מוטיבציה ונחושה. לדוגמה, רוב האנטי-וירוסים חסרי אונים מול תוכנות זדוניות או תוכנות זדוניות בזיכרון בלבד החתומות על ידי תעודת חתימת קוד לגיטימית שאולי נגנבה על ידי התוקף.

באופן דומה, ניתן לעקוף חומות אש ואמצעי ניטור רשת אחרים על ידי הסוואה של התעבורה הזדונית בצורה כזו שהתעבורה שנוצרת על ידי התוכנה הזדונית נראית לגיטימית או בלתי נגישה על ידי כלי הניטור. נפוץ לראות תוכנות זדוניות מתקשרות בהצלחה באמצעות פרוטוקול HTTP המחקה את התנהגות המשתמש הרגילה.

בנוסף, התעבורה יכולה להיות מקודדת או מוצפנת מה שמקשה על הניתוח בגישה אוטומטית. לבסוף, אפילו את אמצעי הנגד נגד יום האפס יכולים תוקפים לעקוף מכיוון שחלק מהפתרונות הללו נגישים באופן חופשי או קל לתוקפים בעלי משאבים טובים. בהינתן מספיק מוטיבציה, תוקפים נחושים יכולים להתקין מנגנון הגנה שיש לעקוף אותו וללמוד אותו עד לפיתוח ניצול מוצלח.

גישה נוספת בתעשייה, כדי להילחם בפריצות היא באמצעות תוכנות אבטחה המשתמשים באינדיקטורים (IOC), המתעדכנת כל הזמן על מנת, לנטר ולחסום פעילות חשודה או זדונית, ובנוסף לזיהוי ומציאת ראיות דיגיטליות לאחר ביצוע פעולות סייבר התקפיות. אמנם גישה זו יכולה להיות מקיפה יותר ויכולה לספק תוצאות טובות יותר בזיהוי פריצה בהשוואה לגישת AV/FW הקלאסית, אך היא עדיין לא מספיקה, מכיוון שהיא תגובתית מטבעה.

הסיבה לכך היא ש-IOC יכול לספק רק הגנה מפני איומים ידועים. יתר על כן, IOC יכול להיות נגיש לכל גורם איום בעל מוטיבציה גבוהה, ולפיכך לשמש לו כדי להתאים את הכלים שלו לביצוע מוצלח של חדירה. לכן, הסתמכות על אינדיקטורים סטטיים אלה כמנגנון לזיהוי APTs תהיה השפעה נמוכה על פעולה זדונית רחבה יותר שמתבצעת על ידי איום נחוש ומתוחכם.

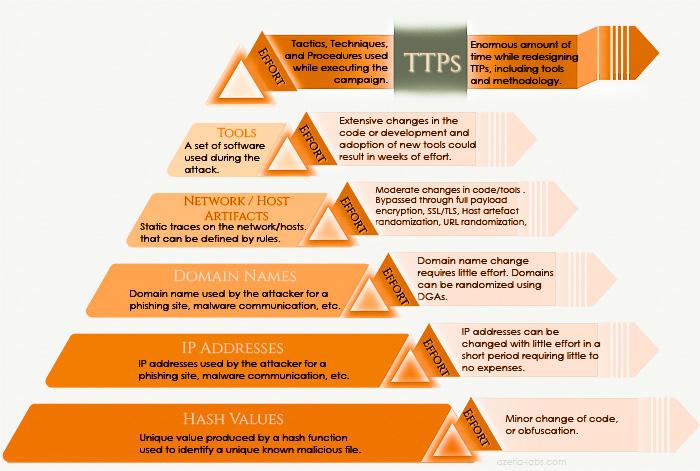

לאחר שמבינים את המענה שהציבו המגנים, והמאמץ הנדרש לתוקף לעקוף מכשולים, הופכת ברורה לחשיבות האבטחה כדי להילחם באיומים של תוקפים ב- TTP ולא ב-IOC סטטי. בנוסף, ההשפעה שתהיה לחשיפה על התוקף גוברת עם כל שלב שעולה בהגנה. לכן, חשוב לעצב מחדש את הגישה הנוכחית וליישם מתודולוגיית זיהוי ותגובה לאירועים מוכוונת התנהגות על מנת לעצור את התרחשות התקפות או להפוך את ההתאוששות ליעילה יותר.

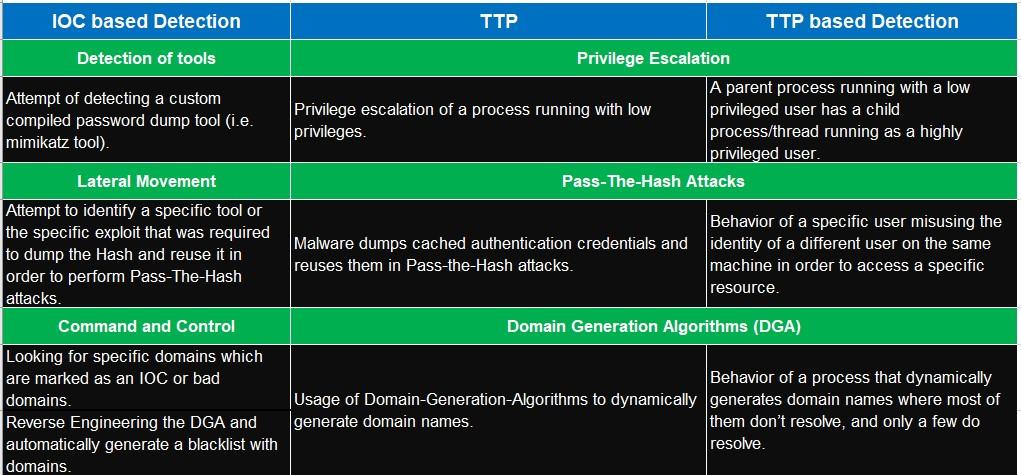

הטבלה הבאה ממחישה את הרעיון של שיפור נהלי מודיעין איומים נוכחיים על ידי הצגת דוגמות בסיסיות של ההבדל בין זיהוי מבוסס IOC לזיהוי מבוסס TTP.

על ידי שילוב גישות קלאסיות עם ניתוח התנהגותי דינמי ואינטנסיבי יותר של איומים מתמשכים מתקדמים, ניתן ליצור פרופיל איומים מקיף יותר המאפשר למזער את הסיכון להיפגע. המשמעות היא שבמקום להסתמך על פתרונות אבטחה אוטומטיים, המגן צריך להבין תחילה את הטקטיקה, הטכניקות והנהלים של האויב שלו ואז להתחיל לשתול מכשולים שיכולים למנוע תוקף בעל מוטיבציה גבוהה, כמו APT.

לסיכום, ניתן להשיג זאת על ידי לימוד מתמיד של התקפות מתרחשות, ניתוח ה-TTP שלהן, בנייה והכשרת הצוות הכחול להבין את הלך הרוח של איום מתמשך מתקדם, שיתוף הצוות הכחול עם צוות אדום על מנת לעמוד בקצב של מיומנויות חדות והגונות לזיהוי ניסיונות חדירה ויישום מנגנוני מניעה. בזמן התקפות סייבר, המגן יכול להפחית באופן דרסטי את הסבירות לפרצה מוצלחת. לכן, חשוב להבין היטב את הרעיון של TTP שכן חשיפת דפוסי TTP תהיה בעלת ההשפעה הגדולה ביותר על היריב.

■ טקטיקה היא תיאור ברמה גבוהה של התנהגות,

■ טכניקה היא תיאור מפורט יותר,

■ נוהל הוא התיאור ברמה הנמוכה והמפורטת ביותר.

הדבר דומה להיררכיית התיעוד בארגונים רבים, כאשר מדיניות מספקת הנחיה ברמה גבוהה, סטנדרטים המספקים פרטים נוספים, ונהלים או רשימות ביקורת המספקות את המידע המפורט ביותר לגבי אופן יישום ההדרכה במצבים מסוימים.

כותב המאמר: אלון חן

רשימת מקורות:

https://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html