"אחד מאיומי הסייבר הגדולים": משרד המשפטים בקול קורא לציבור.

לראשונה: משרד המשפטים מוביל גיבוש מדיניות להתמודדות עם מתקפות כופר, ופונה לקבלת התייחסויות מן הציבור ● משרד המשפטים יצא השבוע בקול קורא לציבור הרחב, במטרה לקבל התייחסויות בנושא התמודדות עם מתקפות כופרה, לצורך גיבוש מדיניות ממשלתית להתמודדות עם התופעה.

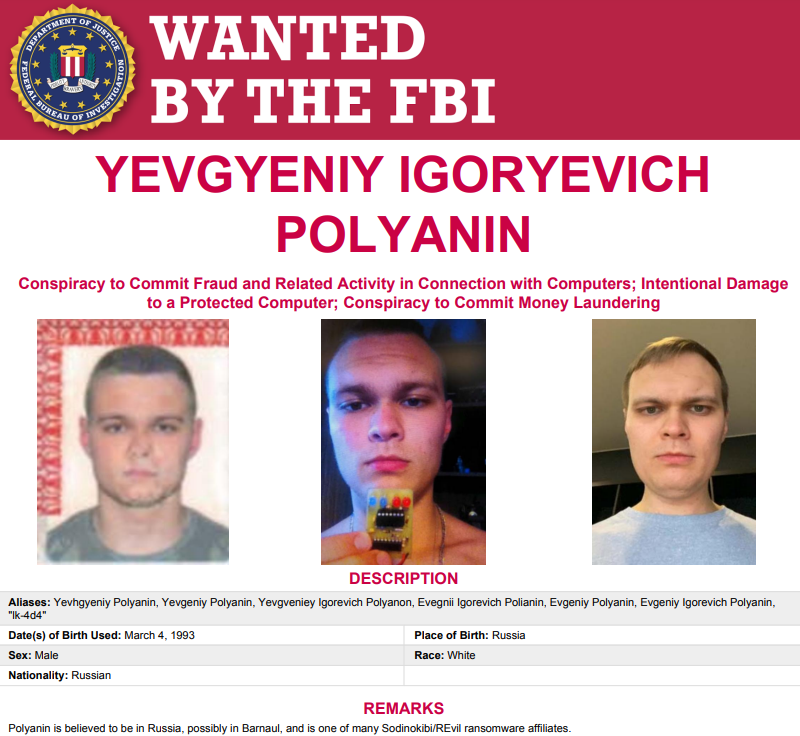

מתקפות כופרה הן תקיפות שמטרתן הדבקת מחשב (או רשת מחשבים) של הקורבן, לטובת הצפנתו או הצפנת הקבצים המאוחסנים בו. לאחר ההדבקה, דורש התוקף העברת תשלום כופר כתנאי לפתיחת ההצפנה, לרוב במטבע קריפטוגרפי. בשנים האחרונות אנו עדים למספר הולך וגדל של מתקפות כופרה, שגורמות לנזקים רבים ונרחבים, בראש ובראשונה לקורבנות המתקפות עצמם, אך גם לחברה כולה.

על פי הערכות במגזר העסקי, בין 2019 ל-2020 חלה עלייה ניכרת (הכפלה ואף למעלה מכך) הן בהיקף הנפגעים ששילמו תשלומי כופר בעקבות מתקפות כופרה מקוונות, והן בסכום דמי הכופר הממוצעים ששולמו על-ידי הנפגעים.

מתקפות כופרה ותשלום דמי כופר הוא אחד מאיומי הסייבר המרכזיים שפגיעתם הכלכלית היא הגדולה ביותר, וכן מדובר באחת התופעות שסובלות מתת-דיווח גבוה ביותר. הצורך להסדיר את הנושא עלה במסגרת דיוני הוועדה להתאמת המשפט לאתגרי החדשנות והאצת הטכנולוגיה במשרד המשפטים (ועדת דוידי), בראשות מנכ"ל משרד המשפטים, עו"ד ערן דוידי. זאת בעקבות סקירה שהתבצעה במסגרת עבודת צוות המשנה הייעודי לאבחון הבעיות ויצירת דרכי טיפול בנושא פשיעה והונאות במרחב הדיגיטלי.

צוות המשנה, בהובלת ראש מחלקת הסייבר בפרקליטות המדינה, ד"ר חיים ויסמונסקי, מבקש לאפשר לבעלי עניין רלוונטיים לנושא להביע את דעתם, ולקבל התייחסויות הנוגעות למנעד התרחישים והנתיבים האפשריים של אסדרת התחום, ובהתאם גם להזדמנויות, האתגרים והכשלים שאלו עשויים לעורר.

בין היתר, מבקש הקול הקורא לקבל מן הציבור התייחסות בנוגע לשאלות הבאות:

מהי אחריותה של המדינה לספק סיוע לגורם הנתקף במתקפת כופרה? לאילו סוגי נפגעים על המדינה לספק סיוע, ואילו סוגי סיוע על המדינה להעניק? האם ובאילו תנאים יש לאסור על תשלום דמי הכופר? מהן חובות הדיווח של ארגון או אדם פרטי בנוגע לעצם קיומה של מתקפת כופרה ובנוגע לתשלום דמי הכופר?

האם קמה חובת פרסום לציבור במקרה של ארגון הנתון תחת מתקפת כופרה? האם ובאילו מצבים ניתן לאסור פרסום של דבר קיומה של מתקפת כופרה? האם ישנם מצבים שבהם תשלום דמי הכופר יוכל להיחשב כהוצאה מוכרת מבחינת דיני המס?

כלל ההתייחסויות אשר יתקבלו מן הציבור ייבחנו על ידי צוות המשנה בו חברים נציגים ממשרדי ממשלה רלוונטיים – ובהשתתפות נציגי הרשות להגנת הצרכן, מערך הסייבר הלאומי, הרשות לאיסור הלבנת הון ומימון טרור, מחלקת ייעוץ וחקיקה (פלילי), רשות המיסים ומשטרת ישראל.

ניתוח שייערך בצוות המשנה יידון במסגרת וועדת דוידי לקראת הגשת ההמלצות לשר המשפטים לצורך גיבוש מדיניות ממשלתית להתמודדות עם מתקפות הכופרה.

מנכ"ל משרד המשפטים, עו"ד ערן דוידי: "האצת הטכנולוגיה מביאה עימה אתגרים רבים, בהם מתקפות הכופרה המהוות כיום את אחד מאיומי הסייבר הגדולים העומדים לפתחנו. מספרן ההולך וגדל של מתקפות אלו מחייב אותנו לגבש מדיניות ממשלתית אחידה וכוללת שתספק מענה בזירות הפליליות, המיסויות והרגולטוריות. אנו רואים חשיבות רבה בשילוב הציבור הרחב בנושא אבחון הבעיות ויצירת דרכי טיפול אשר יאפשרו למדינת ישראל להתמודד בצורה המיטבית עם הונאות במרחב הדיגיטלי".

מקורות:

https://www.now14.co.il/%D7%90%D7%97%D7%93-%D7%9E%D7%90%D7%99%D7%95%D7%9E%D7%99-%D7%94%D7%A1%D7%99%D7%99%D7%91%D7%A8-%D7%94%D7%92%D7%93%D7%95%D7%9C%D7%99%D7%9D-%D7%9E%D7%A9%D7%A8%D7%93-%D7%94%D7%9E%D7%A9%D7%A4%D7%98/

לראשונה: משרד המשפטים מוביל גיבוש מדיניות להתמודדות עם מתקפות כופר, ופונה לקבלת התייחסויות מן הציבור ● משרד המשפטים יצא השבוע בקול קורא לציבור הרחב, במטרה לקבל התייחסויות בנושא התמודדות עם מתקפות כופרה, לצורך גיבוש מדיניות ממשלתית להתמודדות עם התופעה.

מתקפות כופרה הן תקיפות שמטרתן הדבקת מחשב (או רשת מחשבים) של הקורבן, לטובת הצפנתו או הצפנת הקבצים המאוחסנים בו. לאחר ההדבקה, דורש התוקף העברת תשלום כופר כתנאי לפתיחת ההצפנה, לרוב במטבע קריפטוגרפי. בשנים האחרונות אנו עדים למספר הולך וגדל של מתקפות כופרה, שגורמות לנזקים רבים ונרחבים, בראש ובראשונה לקורבנות המתקפות עצמם, אך גם לחברה כולה.

על פי הערכות במגזר העסקי, בין 2019 ל-2020 חלה עלייה ניכרת (הכפלה ואף למעלה מכך) הן בהיקף הנפגעים ששילמו תשלומי כופר בעקבות מתקפות כופרה מקוונות, והן בסכום דמי הכופר הממוצעים ששולמו על-ידי הנפגעים.

מתקפות כופרה ותשלום דמי כופר הוא אחד מאיומי הסייבר המרכזיים שפגיעתם הכלכלית היא הגדולה ביותר, וכן מדובר באחת התופעות שסובלות מתת-דיווח גבוה ביותר. הצורך להסדיר את הנושא עלה במסגרת דיוני הוועדה להתאמת המשפט לאתגרי החדשנות והאצת הטכנולוגיה במשרד המשפטים (ועדת דוידי), בראשות מנכ"ל משרד המשפטים, עו"ד ערן דוידי. זאת בעקבות סקירה שהתבצעה במסגרת עבודת צוות המשנה הייעודי לאבחון הבעיות ויצירת דרכי טיפול בנושא פשיעה והונאות במרחב הדיגיטלי.

צוות המשנה, בהובלת ראש מחלקת הסייבר בפרקליטות המדינה, ד"ר חיים ויסמונסקי, מבקש לאפשר לבעלי עניין רלוונטיים לנושא להביע את דעתם, ולקבל התייחסויות הנוגעות למנעד התרחישים והנתיבים האפשריים של אסדרת התחום, ובהתאם גם להזדמנויות, האתגרים והכשלים שאלו עשויים לעורר.

בין היתר, מבקש הקול הקורא לקבל מן הציבור התייחסות בנוגע לשאלות הבאות:

מהי אחריותה של המדינה לספק סיוע לגורם הנתקף במתקפת כופרה? לאילו סוגי נפגעים על המדינה לספק סיוע, ואילו סוגי סיוע על המדינה להעניק? האם ובאילו תנאים יש לאסור על תשלום דמי הכופר? מהן חובות הדיווח של ארגון או אדם פרטי בנוגע לעצם קיומה של מתקפת כופרה ובנוגע לתשלום דמי הכופר?

האם קמה חובת פרסום לציבור במקרה של ארגון הנתון תחת מתקפת כופרה? האם ובאילו מצבים ניתן לאסור פרסום של דבר קיומה של מתקפת כופרה? האם ישנם מצבים שבהם תשלום דמי הכופר יוכל להיחשב כהוצאה מוכרת מבחינת דיני המס?

כלל ההתייחסויות אשר יתקבלו מן הציבור ייבחנו על ידי צוות המשנה בו חברים נציגים ממשרדי ממשלה רלוונטיים – ובהשתתפות נציגי הרשות להגנת הצרכן, מערך הסייבר הלאומי, הרשות לאיסור הלבנת הון ומימון טרור, מחלקת ייעוץ וחקיקה (פלילי), רשות המיסים ומשטרת ישראל.

ניתוח שייערך בצוות המשנה יידון במסגרת וועדת דוידי לקראת הגשת ההמלצות לשר המשפטים לצורך גיבוש מדיניות ממשלתית להתמודדות עם מתקפות הכופרה.

מנכ"ל משרד המשפטים, עו"ד ערן דוידי: "האצת הטכנולוגיה מביאה עימה אתגרים רבים, בהם מתקפות הכופרה המהוות כיום את אחד מאיומי הסייבר הגדולים העומדים לפתחנו. מספרן ההולך וגדל של מתקפות אלו מחייב אותנו לגבש מדיניות ממשלתית אחידה וכוללת שתספק מענה בזירות הפליליות, המיסויות והרגולטוריות. אנו רואים חשיבות רבה בשילוב הציבור הרחב בנושא אבחון הבעיות ויצירת דרכי טיפול אשר יאפשרו למדינת ישראל להתמודד בצורה המיטבית עם הונאות במרחב הדיגיטלי".

מקורות:

https://www.now14.co.il/%D7%90%D7%97%D7%93-%D7%9E%D7%90%D7%99%D7%95%D7%9E%D7%99-%D7%94%D7%A1%D7%99%D7%99%D7%91%D7%A8-%D7%94%D7%92%D7%93%D7%95%D7%9C%D7%99%D7%9D-%D7%9E%D7%A9%D7%A8%D7%93-%D7%94%D7%9E%D7%A9%D7%A4%D7%98/

"אחד מאיומי הסייבר הגדולים": משרד המשפטים בקול קורא לציבור.

לראשונה: משרד המשפטים מוביל גיבוש מדיניות להתמודדות עם מתקפות כופר, ופונה לקבלת התייחסויות מן הציבור ● משרד המשפטים יצא השבוע בקול קורא לציבור הרחב, במטרה לקבל התייחסויות בנושא התמודדות עם מתקפות כופרה, לצורך גיבוש מדיניות ממשלתית להתמודדות עם התופעה.

מתקפות כופרה הן תקיפות שמטרתן הדבקת מחשב (או רשת מחשבים) של הקורבן, לטובת הצפנתו או הצפנת הקבצים המאוחסנים בו. לאחר ההדבקה, דורש התוקף העברת תשלום כופר כתנאי לפתיחת ההצפנה, לרוב במטבע קריפטוגרפי. בשנים האחרונות אנו עדים למספר הולך וגדל של מתקפות כופרה, שגורמות לנזקים רבים ונרחבים, בראש ובראשונה לקורבנות המתקפות עצמם, אך גם לחברה כולה.

על פי הערכות במגזר העסקי, בין 2019 ל-2020 חלה עלייה ניכרת (הכפלה ואף למעלה מכך) הן בהיקף הנפגעים ששילמו תשלומי כופר בעקבות מתקפות כופרה מקוונות, והן בסכום דמי הכופר הממוצעים ששולמו על-ידי הנפגעים.

מתקפות כופרה ותשלום דמי כופר הוא אחד מאיומי הסייבר המרכזיים שפגיעתם הכלכלית היא הגדולה ביותר, וכן מדובר באחת התופעות שסובלות מתת-דיווח גבוה ביותר. הצורך להסדיר את הנושא עלה במסגרת דיוני הוועדה להתאמת המשפט לאתגרי החדשנות והאצת הטכנולוגיה במשרד המשפטים (ועדת דוידי), בראשות מנכ"ל משרד המשפטים, עו"ד ערן דוידי. זאת בעקבות סקירה שהתבצעה במסגרת עבודת צוות המשנה הייעודי לאבחון הבעיות ויצירת דרכי טיפול בנושא פשיעה והונאות במרחב הדיגיטלי.

צוות המשנה, בהובלת ראש מחלקת הסייבר בפרקליטות המדינה, ד"ר חיים ויסמונסקי, מבקש לאפשר לבעלי עניין רלוונטיים לנושא להביע את דעתם, ולקבל התייחסויות הנוגעות למנעד התרחישים והנתיבים האפשריים של אסדרת התחום, ובהתאם גם להזדמנויות, האתגרים והכשלים שאלו עשויים לעורר.

בין היתר, מבקש הקול הקורא לקבל מן הציבור התייחסות בנוגע לשאלות הבאות:

מהי אחריותה של המדינה לספק סיוע לגורם הנתקף במתקפת כופרה? לאילו סוגי נפגעים על המדינה לספק סיוע, ואילו סוגי סיוע על המדינה להעניק? האם ובאילו תנאים יש לאסור על תשלום דמי הכופר? מהן חובות הדיווח של ארגון או אדם פרטי בנוגע לעצם קיומה של מתקפת כופרה ובנוגע לתשלום דמי הכופר?

האם קמה חובת פרסום לציבור במקרה של ארגון הנתון תחת מתקפת כופרה? האם ובאילו מצבים ניתן לאסור פרסום של דבר קיומה של מתקפת כופרה? האם ישנם מצבים שבהם תשלום דמי הכופר יוכל להיחשב כהוצאה מוכרת מבחינת דיני המס?

כלל ההתייחסויות אשר יתקבלו מן הציבור ייבחנו על ידי צוות המשנה בו חברים נציגים ממשרדי ממשלה רלוונטיים – ובהשתתפות נציגי הרשות להגנת הצרכן, מערך הסייבר הלאומי, הרשות לאיסור הלבנת הון ומימון טרור, מחלקת ייעוץ וחקיקה (פלילי), רשות המיסים ומשטרת ישראל.

ניתוח שייערך בצוות המשנה יידון במסגרת וועדת דוידי לקראת הגשת ההמלצות לשר המשפטים לצורך גיבוש מדיניות ממשלתית להתמודדות עם מתקפות הכופרה.

מנכ"ל משרד המשפטים, עו"ד ערן דוידי: "האצת הטכנולוגיה מביאה עימה אתגרים רבים, בהם מתקפות הכופרה המהוות כיום את אחד מאיומי הסייבר הגדולים העומדים לפתחנו. מספרן ההולך וגדל של מתקפות אלו מחייב אותנו לגבש מדיניות ממשלתית אחידה וכוללת שתספק מענה בזירות הפליליות, המיסויות והרגולטוריות. אנו רואים חשיבות רבה בשילוב הציבור הרחב בנושא אבחון הבעיות ויצירת דרכי טיפול אשר יאפשרו למדינת ישראל להתמודד בצורה המיטבית עם הונאות במרחב הדיגיטלי".

מקורות:

https://www.now14.co.il/%D7%90%D7%97%D7%93-%D7%9E%D7%90%D7%99%D7%95%D7%9E%D7%99-%D7%94%D7%A1%D7%99%D7%99%D7%91%D7%A8-%D7%94%D7%92%D7%93%D7%95%D7%9C%D7%99%D7%9D-%D7%9E%D7%A9%D7%A8%D7%93-%D7%94%D7%9E%D7%A9%D7%A4%D7%98/