Annuaire

גלו את עולמו של מנהל הביטחון , צור קשרים חדשים ותמצא חברים חדשים

- Please log in to like, share and comment!

- What Happens When Russian Hackers Come for the Electrical GridEmergency training at a restricted facility off Long Island has aimed to minimize the potentially catastrophic effects of a cyberattack on U.S. power infrastructure. Five times over three years, a desperate scenario has played out on Plum Island, an isolated spit of land just off the northeastern tip of New York’s Long Island. A large part of the power grid has gone down, leaving...0 Commentaires 0 parts

- פושעי סייבר משתמשים בטכניקת התחמקות חדשה גם באמצעות תוכנות זדוניות של AsyncRAT

מתקפת פישינג חדשה ומתוחכמת נצפתה המספקת את הטרויאני AsyncRAT כחלק ממסע פרסום של תוכנות זדוניות שהחל בספטמבר 2021. האקרים זוהו המשתמשים בטכניקת התחמקות חדשה להפצת הטרויאן AsyncRAT כחלק ממסע פרסום מתוחכם של תוכנות זדוניות.

"באמצעות טקטיקה פשוטה של דיוג בדוא"ל עם קובץ HTML מצורף, תוקפי איומים מספקים AsyncRAT (טרויאני גישה מרחוק) שנועד לנטר ולשלוט מרחוק במחשבים הנגועים שלו באמצעות חיבור מאובטח ומוצפן".

הפריצות מתחילות בהודעת דוא"ל המכילה קובץ HTML מצורף שמוסווה כקבלת אישור הזמנה (למשל, קבלה-<digits>.html). פתיחת קובץ הפיתוי מפנה את מקבל ההודעה לדף אינטרנט המנחה את המשתמש לשמור קובץ ISO.

אבל בניגוד להתקפות אחרות שמנתבות את הקורבן לתחום דיוג שהוגדר באופן מפורש להורדת התוכנה הזדונית בשלב הבא, מסע הפרסום האחרון של RAT משתמש בחוכמה ב-JavaScript כדי ליצור מקומית את קובץ ה-ISO ממחרוזת מקודדת Base64 ולחקות את תהליך ההורדה.

"הורדת ISO אינה נוצרת משרת מרוחק אלא מתוך הדפדפן של הקורבן על ידי קוד JavaScript שמוטבע בתוך קובץ קבלות ה-HTML".

כאשר הקורבן פותח את קובץ ה-ISO, הוא מותקן באופן אוטומטי ככונן DVD על המארח של Windows וכולל קובץ BAT או VBS, אשר ממשיך את שרשרת ההדבקה כדי לאחזר רכיב בשלב הבא באמצעות ביצוע פקודת PowerShell.

זה גורם לביצוע של מודול NET בתוך הזיכרון שפועל לאחר מכן כ-droper עבור שלושה קבצים - אחד משמש כטריגר עבור הבא - כדי לספק סוף סוף את AsyncRAT כמטען הסופי, תוך בדיקת תוכנת אנטי-וירוס והגדרה אי הכללות של Windows Defender.

AsyncRAT משמשים בדרך כלל ליצירת קישור מרחוק בין שחקן איום למכשיר קורבן, גניבת מידע ומעקב באמצעות מיקרופונים ומצלמות. הם מספקים מערך של יכולות מתקדמות המעניקות לתוקפים את היכולת לנטר ולשלוט באופן מלא על המכונות שנפרצו.

כמו כן, הטקטיקות המתקדמות של מסע הפרסום, אפשרו לתוכנה הזדונית לחמוק כמעט ללא זיהוי על ידי רוב מנועי האנטי-תוכנות זדוניות למרות שהפעולה הייתה בתוקף במשך קרוב לחמישה חודשים.פושעי סייבר משתמשים בטכניקת התחמקות חדשה גם באמצעות תוכנות זדוניות של AsyncRAT מתקפת פישינג חדשה ומתוחכמת נצפתה המספקת את הטרויאני AsyncRAT כחלק ממסע פרסום של תוכנות זדוניות שהחל בספטמבר 2021. האקרים זוהו המשתמשים בטכניקת התחמקות חדשה להפצת הטרויאן AsyncRAT כחלק ממסע פרסום מתוחכם של תוכנות זדוניות. "באמצעות טקטיקה פשוטה של דיוג בדוא"ל עם קובץ HTML מצורף, תוקפי איומים מספקים AsyncRAT (טרויאני גישה מרחוק) שנועד לנטר ולשלוט מרחוק במחשבים הנגועים שלו באמצעות חיבור מאובטח ומוצפן". הפריצות מתחילות בהודעת דוא"ל המכילה קובץ HTML מצורף שמוסווה כקבלת אישור הזמנה (למשל, קבלה-<digits>.html). פתיחת קובץ הפיתוי מפנה את מקבל ההודעה לדף אינטרנט המנחה את המשתמש לשמור קובץ ISO. אבל בניגוד להתקפות אחרות שמנתבות את הקורבן לתחום דיוג שהוגדר באופן מפורש להורדת התוכנה הזדונית בשלב הבא, מסע הפרסום האחרון של RAT משתמש בחוכמה ב-JavaScript כדי ליצור מקומית את קובץ ה-ISO ממחרוזת מקודדת Base64 ולחקות את תהליך ההורדה. "הורדת ISO אינה נוצרת משרת מרוחק אלא מתוך הדפדפן של הקורבן על ידי קוד JavaScript שמוטבע בתוך קובץ קבלות ה-HTML". כאשר הקורבן פותח את קובץ ה-ISO, הוא מותקן באופן אוטומטי ככונן DVD על המארח של Windows וכולל קובץ BAT או VBS, אשר ממשיך את שרשרת ההדבקה כדי לאחזר רכיב בשלב הבא באמצעות ביצוע פקודת PowerShell. זה גורם לביצוע של מודול NET בתוך הזיכרון שפועל לאחר מכן כ-droper עבור שלושה קבצים - אחד משמש כטריגר עבור הבא - כדי לספק סוף סוף את AsyncRAT כמטען הסופי, תוך בדיקת תוכנת אנטי-וירוס והגדרה אי הכללות של Windows Defender. AsyncRAT משמשים בדרך כלל ליצירת קישור מרחוק בין שחקן איום למכשיר קורבן, גניבת מידע ומעקב באמצעות מיקרופונים ומצלמות. הם מספקים מערך של יכולות מתקדמות המעניקות לתוקפים את היכולת לנטר ולשלוט באופן מלא על המכונות שנפרצו. כמו כן, הטקטיקות המתקדמות של מסע הפרסום, אפשרו לתוכנה הזדונית לחמוק כמעט ללא זיהוי על ידי רוב מנועי האנטי-תוכנות זדוניות למרות שהפעולה הייתה בתוקף במשך קרוב לחמישה חודשים.0 Commentaires 0 parts - 📢 איך מנהיגים גדולים שואלים, מקשיבים ומזדהים,

אימון אישי עוסק בחיבור לאנשים, לעורר אותם לעשות את המיטב ולעזור להם לצמוח. מדובר גם באתגר אנשים להמציא את התשובות שהם דורשים בעצמם.

להלן שלושת הדברים החשובים ביותר שכל מנהל יצטרך לחקור ולהבין כדי לפתח את סגנון המנהיגות שלו:

📌 שאל

ככל שתוכל להשקיע יותר זמן בחקירה טהורה, כך גדל הסיכוי שהשיחה תאתגר את העובד שלך להמציא פתרונות יצירתיים משלו.

📌 תקשיבו

הקשבה היא תהליך של כל הגוף המתרחש בין שני אנשים שגורם לאדם השני להרגיש באמת שנשמע.

📌 אמפתיה

אמפתיה היא היכולת לא רק להבין את נקודת המבט של אדם אחר, אלא גם לחוות את רגשותיו באופן מקרי.

מבחינה היסטורית, מנהיגים השיגו את תפקידם בזכות ניסיון בעבודה וידע מעמיק. ציפו מהם לקבל תשובות ולספק אותן בקלות כאשר העובדים לא בטוחים מה לעשות או איך לעשות זאת. המנהיג היה האדם שידע הכי הרבה, וזה היה הבסיס לסמכותם.

מנהיגים כיום עדיין צריכים להבין את העסק שלהם לעומק, אבל זה לא מציאותי ולא מומלץ לצפות שיהיו להם את כל התשובות. ארגונים פשוט מורכבים מכדי שמנהיגים יוכלו לשלוט על בסיס זה. אחת הדרכים של מנהיגים להסתגל לשינוי הזה היא לאמץ תפקיד חדש: זה של מאמן. על ידי שימוש בשיטות וטכניקות אימון במצבים הנכונים, מנהיגים עדיין יכולים להיות יעילים מבלי לדעת את כל התשובות ומבלי לומר לעובדים מה לעשות.

אין עוררין, אימון עוסק בחיבור לאנשים, לעורר אותם לעשות את המיטב ולעזור להם לצמוח. מדובר גם באתגר אנשים להמציא את התשובות שהם דורשים בעצמם. אימון רחוק מלהיות מדע מדויק, וכל המנהיגים צריכים לפתח סגנון משלהם, אבל אנחנו יכולים לפרק את התהליך לפרקטיקות שכל מנהל יצטרך לחקור ולהבין. להלן שלושת החשובים ביותר:

לִשְׁאוֹל

אימון מתחיל ביצירת מקום שימלא העובד, ובדרך כלל אתה מתחיל תהליך זה על ידי שאלת שאלה פתוחה. לאחר שיחת חולין ראשונית, אני בדרך כלל מסמן את תחילת שיחת האימון שלנו בכך ששאלתי, "אז, איפה תרצה להתחיל?" המפתח הוא לבסס פתיחות לכל מה שהאדם האחר צריך לדון בו, ולהימנע מהנחות שמגבילות את השיחה שלא לצורך. כמנהל כדאי מאוד להציב כמה גבולות לשיחה ("אני לא מוכן לדבר על התקציב היום") או לפחות להבטיח שסדר היום משקף את הצרכים שלך ("אני רוצה לדון על השבוע שעבר פגישה, בנוסף למה שברשימה שלך.”), אבל חשוב לעשות מזה רק כמה שצריך ולהשאיר מקום לעובד שלך להעלות חששות ונושאים שחשובים לו. קל מדי למנהיגים לשלוח בלי משים אותות שמונעים מעובדים להעלות נושאים, אז הבהירו שהאג'נדה שלהם חשובה.

בספרו Helping, פרופסור MIT לשעבר אדגר שיין מזהה אופני חקירה שונים שאנו משתמשים בהם כאשר אנו מציעים עזרה, והם ממפים היטב לשיחות אימון.

התהליך הראשוני של איסוף המידע שתיארתי לעיל הוא מה ששיין מכנה "חקירה טהורה".

השלב הבא הוא "חקירה אבחנתית", המורכבת ממיקוד תשומת הלב של האדם האחר בהיבטים ספציפיים של הסיפור שלו, כגון רגשות ותגובות, סיבות או מניעים בסיסיים, או פעולות שנעשו או חשבו. ("נראה שאתה מתוסכל מכריס. איך הקשר הזה הולך?" או "זה נשמע כאילו היה מתח מסוים בצוות שלך. מה אתה חושב שקורה?" או "זו מטרה שאפתנית לפרויקט הזה. איך אתה מתכנן לעשות זאת? להגיע לשם?")

נוסף על האמור לעיל, התהליך הוא מה ששיין מכנה בצורה קצת מבלבלת "חקירה עימותית". הוא לא מתכוון שאנחנו ממש מתעמתים עם האדם, אלא, שאנחנו מאתגרים היבטים של הסיפור שלו על ידי הצגת רעיונות והשערות חדשים, תוך החלפת ההבנה שלנו של המצב בזו של האדם האחר. ("דיברת על החסרונות של כריס. איך ייתכן שאתה תורם לבעיה?" או "אני מבין שהצוות שלך היה במתח רב. איך התחלופה השפיעה על היכולת שלהם לשתף פעולה?" או "זה מרגש תוכנית, אבל יש לו הרבה חלקים נעים. מה קורה אם אתה מפגר בלוח הזמנים?")

בשיחות אימון חיוני להקדיש זמן רב ככל שיידרש בשלבים הראשוניים ולהתנגד לדחף לקפוץ קדימה, כאשר התהליך עובר משאלת שאלות פתוחות לשימוש בסמכותך כמנהיג כדי להדגיש נושאים מסוימים. ככל שתוכלו להשקיע יותר זמן בחקירה טהורה, כך גדל הסיכוי שהשיחה תאתגר את העובד שלכם להמציא פתרונות יצירתיים משלו, ולעלות על פני הידע הייחודי שהם צברו מהקרבה שלהם לבעיה.

להקשיב

חשוב להבין את ההבדל בין שמיעה להקשבה. שמיעה היא תהליך קוגניטיבי המתרחש באופן פנימי - אנו סופגים קול, מפרשים אותו ומבינים אותו. אבל הקשבה היא תהליך של כל הגוף שמתרחש בין שני אנשים שגורם לאדם השני להרגיש באמת שנשמע.

הקשבה בהקשר של אימון דורשת קשר עין משמעותי, לא עד כדי סרבול, אלא יותר ממה שאתה בדרך כלל מקדיש בשיחה סתמית. זה מבטיח שאתה לוכד כמה שיותר מידע על האדם האחר - הבעות פנים, מחוות, טיקים - ומשדר תחושה חזקה של עניין ומעורבות.

הקשבה אפקטיבית דורשת גם תשומת לב ממוקדת שלנו. אימון ביסודו אינו תואם ריבוי משימות, מכיוון שאמנם אתה יכול לשמוע מה אדם אחר אומר תוך כדי עבודה על משהו אחר, אך אי אפשר להקשיב בצורה שגורמת לאדם האחר להרגיש שנשמע. זה קריטי כדי למנוע הסחות דעת. כבה את הטלפון, סגור את המחשב הנייד שלך ומצא מקום ייעודי שבו לא יופרעו.

שיחות אימון יכולות להתקיים בטלפון, כמובן, ובמדיום זה חשוב אפילו יותר להימנע מריבוי משימות, כך שבהיעדר נתונים חזותיים, תוכל לקלוט רמזים עדינים בדיבור של מישהו.

מניסיוני, רישום הערות קצרות וספורדיות בשיחת אימון עוזרת לי להישאר מרוכזת ומפחיתה את הנטל של שמירת המידע בזיכרון העבודה שלי (שמכיל רק חמישה עד שבעה פריטים עבור רוב האנשים). אבל רישום הערות עצמו יכול להפוך להסחת דעת , מה שגורם לך לדאוג יותר לגבי צילום מדויק של ההערות של האדם האחר מאשר להקשיב באמת. שיחות אימון אינן הצהרות, אז אל תשחק סטנוגרף. אם אתה מרגיש צורך לרשום הערות, נסה לכתוב מילה או ביטוי אחד בכל פעם, מספיק כדי לרוץ בזיכרון שלך מאוחר יותר.

להזדהות

אמפתיה היא היכולת לא רק להבין את נקודת המבט של אדם אחר, אלא גם לחוות את רגשותיו באופן מקרי. ללא אמפתיה אנשים אחרים נשארים זרים ואטומים עבורנו. כאשר הוא קיים הוא מבסס את הקשר הבין אישי שמאפשר אימון.

מפתח לחשיבות האמפתיה ניתן למצוא בעבודתו של ברנה בראון, פרופסור מחקר באוניברסיטת יוסטון שעבודתו מתמקדת בנושאים של פגיעות, אומץ, ערך ובושה. בראון מגדיר בושה כ"הרגשה או החוויה הכואבת ביותר של האמונה שאנו פגומים ולכן לא ראויים לאהבה ושייכות." אמפתיה, מציין בראון, היא "התרופה לבושה". כאשר עובדים זקוקים לעזרתכם סביר להניח שהם חווים צורה כלשהי של בושה, גם אם זו רק מבוכה קלה - וככל שהבעיה חמורה יותר, כך הבושה עמוקה יותר. הרגשה והבעת אמפתיה היא קריטית כדי לעזור לאדם האחר לנטרל את המבוכה שלו ולהתחיל לחשוב בצורה יצירתית על פתרונות.

אבל שים לב שהביטויים הרגילים שלנו לאמפתיה יכולים לפעמים להיות לא מועילים. מייקל סהוטה, מאמן בטורונטו שעובד עם קבוצות של מפתחי תוכנה ומנהלי מוצר, מסביר כמה מהמלכודות שאנחנו נופלים בהן כשמנסים להביע אמפתיה: אנחנו משווים את הבעיות שלנו לשלהן ("הבעיה שלי גדולה יותר"), מנסים להיות. חיובי מדי ("תסתכל על הצד החיובי"), או קפצו לפתרון בעיות תוך התעלמות ממה שהם מרגישים ברגע זה.

לסיכום, היו מודעים לכך שהבעת אמפתיה אינה צריכה למנוע מכם להחזיק אנשים בסטנדרטים גבוהים. אתה אולי חושש שהזדהות שווה לתירוץ ביצועים גרועים אבל זו דיכוטומיה שגויה. הזדהות עם הקשיים שעומדים בפני העובדים שלך היא שלב חשוב בתהליך לעזור להם לבנות חוסן וללמוד מכשלים. לאחר שהכרתם במאבקים וברגשות של עובד, יש סיכוי גבוה יותר שהוא יגיב למאמצים שלכם להניע ביצועים משופרים.

כשאתה מאמן כמנהיג אתה לא צריך להיות המומחה. אתה לא צריך להיות האדם החכם או המנוסה ביותר בחדר. ואתה לא צריך לקבל את כל הפתרונות. אבל אתה כן צריך להיות מסוגל להתחבר לאנשים, לעורר אותם לעשות כמיטב יכולתם, ולעזור להם לחפש פנימה ולגלות את התשובות שלהם.

מקורות:

Ed Batista is an executive coach and an Instructor at the Stanford Graduate School of Business. He writes regularly on issues related to coaching and professional development at edbatista.com, he contributed to the HBR Guide to Coaching Your Employees, and is currently writing a book on self-coaching for HBR Press.📢 איך מנהיגים גדולים שואלים, מקשיבים ומזדהים, אימון אישי עוסק בחיבור לאנשים, לעורר אותם לעשות את המיטב ולעזור להם לצמוח. מדובר גם באתגר אנשים להמציא את התשובות שהם דורשים בעצמם. להלן שלושת הדברים החשובים ביותר שכל מנהל יצטרך לחקור ולהבין כדי לפתח את סגנון המנהיגות שלו: 📌 שאל ככל שתוכל להשקיע יותר זמן בחקירה טהורה, כך גדל הסיכוי שהשיחה תאתגר את העובד שלך להמציא פתרונות יצירתיים משלו. 📌 תקשיבו הקשבה היא תהליך של כל הגוף המתרחש בין שני אנשים שגורם לאדם השני להרגיש באמת שנשמע. 📌 אמפתיה אמפתיה היא היכולת לא רק להבין את נקודת המבט של אדם אחר, אלא גם לחוות את רגשותיו באופן מקרי. מבחינה היסטורית, מנהיגים השיגו את תפקידם בזכות ניסיון בעבודה וידע מעמיק. ציפו מהם לקבל תשובות ולספק אותן בקלות כאשר העובדים לא בטוחים מה לעשות או איך לעשות זאת. המנהיג היה האדם שידע הכי הרבה, וזה היה הבסיס לסמכותם. מנהיגים כיום עדיין צריכים להבין את העסק שלהם לעומק, אבל זה לא מציאותי ולא מומלץ לצפות שיהיו להם את כל התשובות. ארגונים פשוט מורכבים מכדי שמנהיגים יוכלו לשלוט על בסיס זה. אחת הדרכים של מנהיגים להסתגל לשינוי הזה היא לאמץ תפקיד חדש: זה של מאמן. על ידי שימוש בשיטות וטכניקות אימון במצבים הנכונים, מנהיגים עדיין יכולים להיות יעילים מבלי לדעת את כל התשובות ומבלי לומר לעובדים מה לעשות. אין עוררין, אימון עוסק בחיבור לאנשים, לעורר אותם לעשות את המיטב ולעזור להם לצמוח. מדובר גם באתגר אנשים להמציא את התשובות שהם דורשים בעצמם. אימון רחוק מלהיות מדע מדויק, וכל המנהיגים צריכים לפתח סגנון משלהם, אבל אנחנו יכולים לפרק את התהליך לפרקטיקות שכל מנהל יצטרך לחקור ולהבין. להלן שלושת החשובים ביותר: לִשְׁאוֹל אימון מתחיל ביצירת מקום שימלא העובד, ובדרך כלל אתה מתחיל תהליך זה על ידי שאלת שאלה פתוחה. לאחר שיחת חולין ראשונית, אני בדרך כלל מסמן את תחילת שיחת האימון שלנו בכך ששאלתי, "אז, איפה תרצה להתחיל?" המפתח הוא לבסס פתיחות לכל מה שהאדם האחר צריך לדון בו, ולהימנע מהנחות שמגבילות את השיחה שלא לצורך. כמנהל כדאי מאוד להציב כמה גבולות לשיחה ("אני לא מוכן לדבר על התקציב היום") או לפחות להבטיח שסדר היום משקף את הצרכים שלך ("אני רוצה לדון על השבוע שעבר פגישה, בנוסף למה שברשימה שלך.”), אבל חשוב לעשות מזה רק כמה שצריך ולהשאיר מקום לעובד שלך להעלות חששות ונושאים שחשובים לו. קל מדי למנהיגים לשלוח בלי משים אותות שמונעים מעובדים להעלות נושאים, אז הבהירו שהאג'נדה שלהם חשובה. בספרו Helping, פרופסור MIT לשעבר אדגר שיין מזהה אופני חקירה שונים שאנו משתמשים בהם כאשר אנו מציעים עזרה, והם ממפים היטב לשיחות אימון. התהליך הראשוני של איסוף המידע שתיארתי לעיל הוא מה ששיין מכנה "חקירה טהורה". השלב הבא הוא "חקירה אבחנתית", המורכבת ממיקוד תשומת הלב של האדם האחר בהיבטים ספציפיים של הסיפור שלו, כגון רגשות ותגובות, סיבות או מניעים בסיסיים, או פעולות שנעשו או חשבו. ("נראה שאתה מתוסכל מכריס. איך הקשר הזה הולך?" או "זה נשמע כאילו היה מתח מסוים בצוות שלך. מה אתה חושב שקורה?" או "זו מטרה שאפתנית לפרויקט הזה. איך אתה מתכנן לעשות זאת? להגיע לשם?") נוסף על האמור לעיל, התהליך הוא מה ששיין מכנה בצורה קצת מבלבלת "חקירה עימותית". הוא לא מתכוון שאנחנו ממש מתעמתים עם האדם, אלא, שאנחנו מאתגרים היבטים של הסיפור שלו על ידי הצגת רעיונות והשערות חדשים, תוך החלפת ההבנה שלנו של המצב בזו של האדם האחר. ("דיברת על החסרונות של כריס. איך ייתכן שאתה תורם לבעיה?" או "אני מבין שהצוות שלך היה במתח רב. איך התחלופה השפיעה על היכולת שלהם לשתף פעולה?" או "זה מרגש תוכנית, אבל יש לו הרבה חלקים נעים. מה קורה אם אתה מפגר בלוח הזמנים?") בשיחות אימון חיוני להקדיש זמן רב ככל שיידרש בשלבים הראשוניים ולהתנגד לדחף לקפוץ קדימה, כאשר התהליך עובר משאלת שאלות פתוחות לשימוש בסמכותך כמנהיג כדי להדגיש נושאים מסוימים. ככל שתוכלו להשקיע יותר זמן בחקירה טהורה, כך גדל הסיכוי שהשיחה תאתגר את העובד שלכם להמציא פתרונות יצירתיים משלו, ולעלות על פני הידע הייחודי שהם צברו מהקרבה שלהם לבעיה. להקשיב חשוב להבין את ההבדל בין שמיעה להקשבה. שמיעה היא תהליך קוגניטיבי המתרחש באופן פנימי - אנו סופגים קול, מפרשים אותו ומבינים אותו. אבל הקשבה היא תהליך של כל הגוף שמתרחש בין שני אנשים שגורם לאדם השני להרגיש באמת שנשמע. הקשבה בהקשר של אימון דורשת קשר עין משמעותי, לא עד כדי סרבול, אלא יותר ממה שאתה בדרך כלל מקדיש בשיחה סתמית. זה מבטיח שאתה לוכד כמה שיותר מידע על האדם האחר - הבעות פנים, מחוות, טיקים - ומשדר תחושה חזקה של עניין ומעורבות. הקשבה אפקטיבית דורשת גם תשומת לב ממוקדת שלנו. אימון ביסודו אינו תואם ריבוי משימות, מכיוון שאמנם אתה יכול לשמוע מה אדם אחר אומר תוך כדי עבודה על משהו אחר, אך אי אפשר להקשיב בצורה שגורמת לאדם האחר להרגיש שנשמע. זה קריטי כדי למנוע הסחות דעת. כבה את הטלפון, סגור את המחשב הנייד שלך ומצא מקום ייעודי שבו לא יופרעו. שיחות אימון יכולות להתקיים בטלפון, כמובן, ובמדיום זה חשוב אפילו יותר להימנע מריבוי משימות, כך שבהיעדר נתונים חזותיים, תוכל לקלוט רמזים עדינים בדיבור של מישהו. מניסיוני, רישום הערות קצרות וספורדיות בשיחת אימון עוזרת לי להישאר מרוכזת ומפחיתה את הנטל של שמירת המידע בזיכרון העבודה שלי (שמכיל רק חמישה עד שבעה פריטים עבור רוב האנשים). אבל רישום הערות עצמו יכול להפוך להסחת דעת , מה שגורם לך לדאוג יותר לגבי צילום מדויק של ההערות של האדם האחר מאשר להקשיב באמת. שיחות אימון אינן הצהרות, אז אל תשחק סטנוגרף. אם אתה מרגיש צורך לרשום הערות, נסה לכתוב מילה או ביטוי אחד בכל פעם, מספיק כדי לרוץ בזיכרון שלך מאוחר יותר. להזדהות אמפתיה היא היכולת לא רק להבין את נקודת המבט של אדם אחר, אלא גם לחוות את רגשותיו באופן מקרי. ללא אמפתיה אנשים אחרים נשארים זרים ואטומים עבורנו. כאשר הוא קיים הוא מבסס את הקשר הבין אישי שמאפשר אימון. מפתח לחשיבות האמפתיה ניתן למצוא בעבודתו של ברנה בראון, פרופסור מחקר באוניברסיטת יוסטון שעבודתו מתמקדת בנושאים של פגיעות, אומץ, ערך ובושה. בראון מגדיר בושה כ"הרגשה או החוויה הכואבת ביותר של האמונה שאנו פגומים ולכן לא ראויים לאהבה ושייכות." אמפתיה, מציין בראון, היא "התרופה לבושה". כאשר עובדים זקוקים לעזרתכם סביר להניח שהם חווים צורה כלשהי של בושה, גם אם זו רק מבוכה קלה - וככל שהבעיה חמורה יותר, כך הבושה עמוקה יותר. הרגשה והבעת אמפתיה היא קריטית כדי לעזור לאדם האחר לנטרל את המבוכה שלו ולהתחיל לחשוב בצורה יצירתית על פתרונות. אבל שים לב שהביטויים הרגילים שלנו לאמפתיה יכולים לפעמים להיות לא מועילים. מייקל סהוטה, מאמן בטורונטו שעובד עם קבוצות של מפתחי תוכנה ומנהלי מוצר, מסביר כמה מהמלכודות שאנחנו נופלים בהן כשמנסים להביע אמפתיה: אנחנו משווים את הבעיות שלנו לשלהן ("הבעיה שלי גדולה יותר"), מנסים להיות. חיובי מדי ("תסתכל על הצד החיובי"), או קפצו לפתרון בעיות תוך התעלמות ממה שהם מרגישים ברגע זה. לסיכום, היו מודעים לכך שהבעת אמפתיה אינה צריכה למנוע מכם להחזיק אנשים בסטנדרטים גבוהים. אתה אולי חושש שהזדהות שווה לתירוץ ביצועים גרועים אבל זו דיכוטומיה שגויה. הזדהות עם הקשיים שעומדים בפני העובדים שלך היא שלב חשוב בתהליך לעזור להם לבנות חוסן וללמוד מכשלים. לאחר שהכרתם במאבקים וברגשות של עובד, יש סיכוי גבוה יותר שהוא יגיב למאמצים שלכם להניע ביצועים משופרים. כשאתה מאמן כמנהיג אתה לא צריך להיות המומחה. אתה לא צריך להיות האדם החכם או המנוסה ביותר בחדר. ואתה לא צריך לקבל את כל הפתרונות. אבל אתה כן צריך להיות מסוגל להתחבר לאנשים, לעורר אותם לעשות כמיטב יכולתם, ולעזור להם לחפש פנימה ולגלות את התשובות שלהם. מקורות: Ed Batista is an executive coach and an Instructor at the Stanford Graduate School of Business. He writes regularly on issues related to coaching and professional development at edbatista.com, he contributed to the HBR Guide to Coaching Your Employees, and is currently writing a book on self-coaching for HBR Press.0 Commentaires 0 parts2 - מתקפת סייבר על קבוצת גולד בונד שבבעלות קבוצת שלמה SIXT השביתה את פעילותה,

הקבוצה שמחזיקה במספנות ישראל הודיעה לבורסה על השבתת רוב מערכת המחשוב שלה, כמו גם חלק נרחב מפעילותה השוטפת, כתוצאה מהמתקפה.

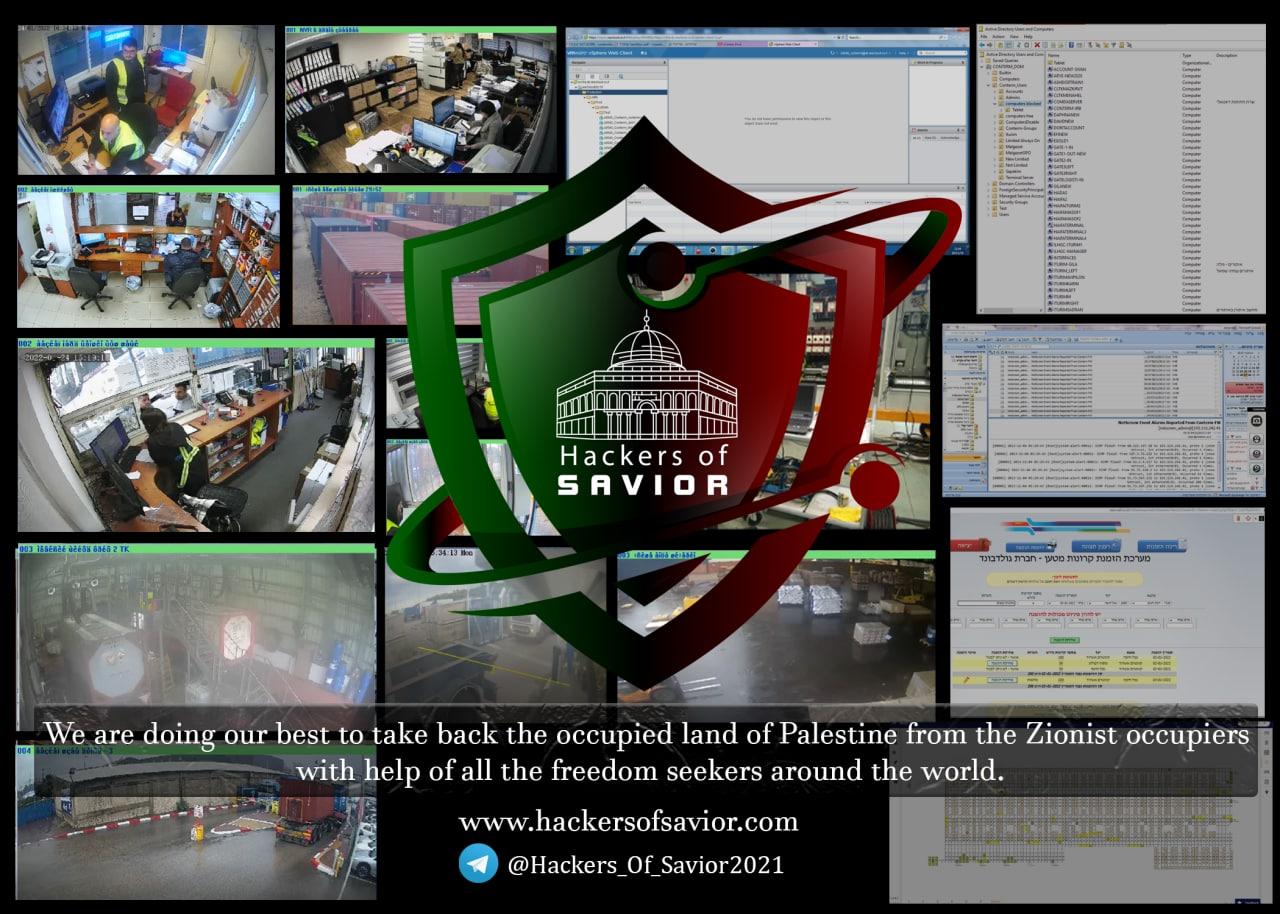

ככל הנראה מדובר בתקיפה של קבוצת Hackers of Saviors הפועלת בשם המאבק הפלסטיני.

בשעה זו אתר החברה פעיל וקשה להעריך את הנזק.

קבוצת גולד בונד, העוסקת בהפעלת מסוף מטענים ומחסנים באשדוד, הודיעה היום לבורסה על תקיפת סייבר שהשביתה את מחשבי החברה וכתוצאה מכך גם חלק גדול מפעילותה. לפי הודעת החברה, שיבושים שהחלו בלילה זוהו ככל הנראה כחדירה של גורם זר למערכות שלה.

על פי מה שידוע בשלב זה, בחברה מעריכים כי לא מדובר במתקפת כופר, אלא בניסיון מכוון לשבש את פעילות החברה ואולי אף לגנוב מידע מהמערכות שלה. בחברה הדגישו שהם לא נדרשו לשלם כופר. עוד נמסר מהחברה כי היא פועלת בשיתוף עם מערך הסייבר כדי לסכל את האירוע.

על פי מה שידוע עד כה, ההאקרים שככל הנראה עומדים מאחורי תקיפת המחשבים של גולד בונד הם קבוצה המכנה את עצמה Hackers of Saviors. על פניו מדובר בהאקטיביסטים - האקרים פוליטיים - שפועלים בשם המאבק הפלסטיני. לא ברור אם הם נשלטים בידי גורם כלשהו או שמדובר בקבוצה עצמאית.

קשה להעריך את מידת הנזק שגרמו ההאקרים למחשבי גולד בונד, אך מבדיקה שלנו עולה שהאתר של החברה פעיל. בינתיים קשה לדעת אם מדובר בקבוצה איראנית, פלסטינית או אחרת. עד כה הוערך שמדובר בקבוצה לא מקצועית במיוחד, שמטרתה בעיקר הפצה של פרופגנדה פרו-פלסטינית. עם זאת, מבדיקה באתר החברה עולה שהם לא מהססים לפנות לפעילים חיצוניים שרוצים להשתתף בפעולות שלהם, כך שלא מן הנמנע שעם הזמן הם הצליחו לגייס האקרים מומחים או מקצועיים שיכולים לסייע להם.

המשך קריאה בלינק,

https://www.calcalist.co.il/calcalistech/article/by1m18s0tמתקפת סייבר על קבוצת גולד בונד שבבעלות קבוצת שלמה SIXT השביתה את פעילותה, הקבוצה שמחזיקה במספנות ישראל הודיעה לבורסה על השבתת רוב מערכת המחשוב שלה, כמו גם חלק נרחב מפעילותה השוטפת, כתוצאה מהמתקפה. ככל הנראה מדובר בתקיפה של קבוצת Hackers of Saviors הפועלת בשם המאבק הפלסטיני. בשעה זו אתר החברה פעיל וקשה להעריך את הנזק. קבוצת גולד בונד, העוסקת בהפעלת מסוף מטענים ומחסנים באשדוד, הודיעה היום לבורסה על תקיפת סייבר שהשביתה את מחשבי החברה וכתוצאה מכך גם חלק גדול מפעילותה. לפי הודעת החברה, שיבושים שהחלו בלילה זוהו ככל הנראה כחדירה של גורם זר למערכות שלה. על פי מה שידוע בשלב זה, בחברה מעריכים כי לא מדובר במתקפת כופר, אלא בניסיון מכוון לשבש את פעילות החברה ואולי אף לגנוב מידע מהמערכות שלה. בחברה הדגישו שהם לא נדרשו לשלם כופר. עוד נמסר מהחברה כי היא פועלת בשיתוף עם מערך הסייבר כדי לסכל את האירוע. על פי מה שידוע עד כה, ההאקרים שככל הנראה עומדים מאחורי תקיפת המחשבים של גולד בונד הם קבוצה המכנה את עצמה Hackers of Saviors. על פניו מדובר בהאקטיביסטים - האקרים פוליטיים - שפועלים בשם המאבק הפלסטיני. לא ברור אם הם נשלטים בידי גורם כלשהו או שמדובר בקבוצה עצמאית. קשה להעריך את מידת הנזק שגרמו ההאקרים למחשבי גולד בונד, אך מבדיקה שלנו עולה שהאתר של החברה פעיל. בינתיים קשה לדעת אם מדובר בקבוצה איראנית, פלסטינית או אחרת. עד כה הוערך שמדובר בקבוצה לא מקצועית במיוחד, שמטרתה בעיקר הפצה של פרופגנדה פרו-פלסטינית. עם זאת, מבדיקה באתר החברה עולה שהם לא מהססים לפנות לפעילים חיצוניים שרוצים להשתתף בפעולות שלהם, כך שלא מן הנמנע שעם הזמן הם הצליחו לגייס האקרים מומחים או מקצועיים שיכולים לסייע להם. המשך קריאה בלינק, https://www.calcalist.co.il/calcalistech/article/by1m18s0t0 Commentaires 1 parts1 - https://www.ynet.co.il/news/article/hytkruiay0 Commentaires 0 parts1

- מתקפת סייבר על קבוצת גולד בונד שבבעלות קבוצת שלמה SIXT השביתה את פעילותה,

הקבוצה שמחזיקה במספנות ישראל הודיעה לבורסה על השבתת רוב מערכת המחשוב שלה, כמו גם חלק נרחב מפעילותה השוטפת, כתוצאה מהמתקפה.

ככל הנראה מדובר בתקיפה של קבוצת Hackers of Saviors הפועלת בשם המאבק הפלסטיני.

בשעה זו אתר החברה פעיל וקשה להעריך את הנזק.

קבוצת גולד בונד, העוסקת בהפעלת מסוף מטענים ומחסנים באשדוד, הודיעה היום לבורסה על תקיפת סייבר שהשביתה את מחשבי החברה וכתוצאה מכך גם חלק גדול מפעילותה. לפי הודעת החברה, שיבושים שהחלו בלילה זוהו ככל הנראה כחדירה של גורם זר למערכות שלה.

על פי מה שידוע בשלב זה, בחברה מעריכים כי לא מדובר במתקפת כופר, אלא בניסיון מכוון לשבש את פעילות החברה ואולי אף לגנוב מידע מהמערכות שלה. בחברה הדגישו שהם לא נדרשו לשלם כופר. עוד נמסר מהחברה כי היא פועלת בשיתוף עם מערך הסייבר כדי לסכל את האירוע.

על פי מה שידוע עד כה, ההאקרים שככל הנראה עומדים מאחורי תקיפת המחשבים של גולד בונד הם קבוצה המכנה את עצמה Hackers of Saviors. על פניו מדובר בהאקטיביסטים - האקרים פוליטיים - שפועלים בשם המאבק הפלסטיני. לא ברור אם הם נשלטים בידי גורם כלשהו או שמדובר בקבוצה עצמאית.

קשה להעריך את מידת הנזק שגרמו ההאקרים למחשבי גולד בונד, אך מבדיקה שלנו עולה שהאתר של החברה פעיל. בינתיים קשה לדעת אם מדובר בקבוצה איראנית, פלסטינית או אחרת. עד כה הוערך שמדובר בקבוצה לא מקצועית במיוחד, שמטרתה בעיקר הפצה של פרופגנדה פרו-פלסטינית. עם זאת, מבדיקה באתר החברה עולה שהם לא מהססים לפנות לפעילים חיצוניים שרוצים להשתתף בפעולות שלהם, כך שלא מן הנמנע שעם הזמן הם הצליחו לגייס האקרים מומחים או מקצועיים שיכולים לסייע להם.

המשך קריאה בלינק,

https://www.calcalist.co.il/calcalistech/article/by1m18s0t0 Commentaires 0 parts - עלייה ניכרת במתקפות טרור ופשעי הסייבר האיראניות נגד ישראל

"התקיפות האיראניות היו המשמעותיות ביותר בישראל ב-2021", ציינו חוקרי קלירסקיי בדו"ח שהגיע לידי אנשים ומחשבים ● ולא רק איראן: בסייבר, העולם כולו נגדנו - או לפחות התוקפות הגדולות ● וגם: תחזית רעה ל-2022

■ המתקפות העיקריות

האיראנים ביצעו בשנה החולפת שורה של מתקפות סייבר נגד יעדים ישראליים, לרבות בשוק הפרטי, שמרביתן לא פורסמו לציבור. מבין אלה שכן, אחת המתקפות שתפסו כותרות רבות השנה היא זו שביצעה באוקטובר האחרון קבוצת Black Shadow, המקושרת למשטר בטהרן, נגד חברת אחסון השרתים סייברסרב. הנפגעת העיקרית ממתקפה זו הייתה אפליקציית ההיכרויות לקהילה הלהט"בית אטרף, שהורדה מהאוויר ומאז לא חזרה.

בנובמבר האחרון הוגש כתב אישום נגד עובד ניקיון בביתו של שר הביטחון, בני גנץ, בטענה שניסה לרגל לטובת איראן על ידי פנייה לקבוצת Black Shadow.

חודש לאחר מכן, בדצמבר, פורסם מחקר של סימנטק, שלפיו איראן ביצעה קמפיין ריגול נגד חברות שירותי IT וחברות טלקום בישראל, כמו גם במדינות אחרות במזרח התיכון ובאסיה בכלל. כאן, הקבוצה האחראית למתקפה הייתה Temp.Zagros, שמשתמשת גם בשני כינויים אחרים: Seedworm או Muddy Water.

■ איראן לא לבד: גם קבוצות ממזרח אירופה תוקפות את ישראל

חוקרי קלירסקיי בחרו במתקפת הסייבר על בית חולים הלל יפה בחדרה, שאירעה באוקטובר האחרון, כ-"תקיפה המפורסמת המשמעותית ביותר בישראל ב-2021". עם זאת, לא פורסם מהו מקור המתקפה, שהשביתה את מערכות המחשוב של בית החולים לכמה ימים.

"פרט לאיראן", ציינו החוקרים, "היו ב-2021 מאות מתקפות כופרה על חברות ישראליות, רובן על ידי קבוצות פשיעת סייבר ממזרח אירופה – Conti ,REvil ו-Defray777. בנוסף, מאות מתקפות פישינג נערכו נגד לקוחות של בנקים וחברות אשראי, עם נזק כולל של עשרות מיליוני שקלים. המתקפות התבצעו על ידי האקרים בודדים או קבוצות קטנות מישראל, הרשות הפלסטינית, עזה וטורקיה".

אלא שלדבריהם, "מרבית התקיפות המוצלחות ב-2021 בישראל היו על חברות קטנות ובינוניות, שסובלות משלל בעיות, ביניהן מחסור בכוח אדם ומערכות אבטחה שלא מנוטרות בקביעות".

■ התקיפות הסיניות – המתוחכמות ביותר נגד ארגונים בישראל

עוד ציינו החוקרים כי "הממשל הסיני זיהה בישראל כמה מגזרים שיכולים להועיל למחקר ולפיתוח של טכנולוגיות סיניות חדשות, בעיקר בתחומי הבריאות והבטחון. הסינים הפעילו מתקפות ריגול, חלקן מתוחכמות וייחודיות, כדי לגנוב מידע. אנחנו מסמנים את התקיפות סיניות כמתוחכמות ביותר שהתבצעו ב-2021 נגד ארגונים בישראל".

גם הרוסים לא טומנים את ידם בצלחת: באחרונה נראה שהם מתמקדים באויבת החשה-ישנה של המדינה – אוקראינה, אולם הקבוצות שלוחות הקרמלין לא זנחו את ישראל. "קבוצות התקיפה הרוסיות עובדות בעיקר נגד ארגונים ביטחוניים בארץ", ציינו בקלירסקיי. "לצידן פעלו קבוצות האקרים צפון קוריאניות, בעיקר קבוצת לזרוס, שתקפה חברות קריפטו בישראל. כמו כן, היה מספר מצומצם של תקיפות מהאקרים של החמאס על חברות ישראליות: הארגון טרם התאושש מהתקיפות הפיזיות שחווה במבצע שומר חומות".

■ מה ב-2022?

בחזרה לדו"ח הנוכחי של קלירסקיי, הם חוזים כי ב-2022 יתגברו מתקפות הסייבר של מדינות נגד מדינות אחרות, והן "יפעילו את נשק הסייבר שלהן באופן חופשי יותר, כאמצעי הרתעתי ותודעתי, וכדי להסב נזק לתשתיות קריטיות שלהן. עימותי סייבר כמו זה שבין ישראל לאיראן יתפשטו לאזורים אחרים בעולם".

הם זיהו כאיומים משמעותיים מצדם של האקרים שלוחי מדינות גם בשנה הקרובה את מתקפות יום האפס, המתקפות על שרשראות האספקה, הדלפות המידע והכופרות. כולן, על פי החוקרים, יתבצעו בתדירות גבוהה יותר – ובמקרה של הכופרות, ההאקרים ידרשו מהקורבנות שלהם כסף רב יותר. עוד צופים החוקרים כי השנה תחול עלייה במתקפות נגד מכשירי סלולר, בין השאר בשל השימוש בהם לטובת תשלומים בדיגיטל, ותירשם עלייה בניסיונות הגניבה של ארנקים ופלטפורמות תשלום דיגיטליות, כולל ארנקי קריפטו. כמו כן, לפי הדו"ח, "המשך העבודה ההיברידית והשימוש בציוד אישי של העובדים שאינו תחת פיקוח ה-IT – ימשיכו לספק הזדמנויות רבות לתקיפת רשתות ארגוניות".

המשך קריאה בלינק, https://www.pc.co.il/news/355639עלייה ניכרת במתקפות טרור ופשעי הסייבר האיראניות נגד ישראל "התקיפות האיראניות היו המשמעותיות ביותר בישראל ב-2021", ציינו חוקרי קלירסקיי בדו"ח שהגיע לידי אנשים ומחשבים ● ולא רק איראן: בסייבר, העולם כולו נגדנו - או לפחות התוקפות הגדולות ● וגם: תחזית רעה ל-2022 ■ המתקפות העיקריות האיראנים ביצעו בשנה החולפת שורה של מתקפות סייבר נגד יעדים ישראליים, לרבות בשוק הפרטי, שמרביתן לא פורסמו לציבור. מבין אלה שכן, אחת המתקפות שתפסו כותרות רבות השנה היא זו שביצעה באוקטובר האחרון קבוצת Black Shadow, המקושרת למשטר בטהרן, נגד חברת אחסון השרתים סייברסרב. הנפגעת העיקרית ממתקפה זו הייתה אפליקציית ההיכרויות לקהילה הלהט"בית אטרף, שהורדה מהאוויר ומאז לא חזרה. בנובמבר האחרון הוגש כתב אישום נגד עובד ניקיון בביתו של שר הביטחון, בני גנץ, בטענה שניסה לרגל לטובת איראן על ידי פנייה לקבוצת Black Shadow. חודש לאחר מכן, בדצמבר, פורסם מחקר של סימנטק, שלפיו איראן ביצעה קמפיין ריגול נגד חברות שירותי IT וחברות טלקום בישראל, כמו גם במדינות אחרות במזרח התיכון ובאסיה בכלל. כאן, הקבוצה האחראית למתקפה הייתה Temp.Zagros, שמשתמשת גם בשני כינויים אחרים: Seedworm או Muddy Water. ■ איראן לא לבד: גם קבוצות ממזרח אירופה תוקפות את ישראל חוקרי קלירסקיי בחרו במתקפת הסייבר על בית חולים הלל יפה בחדרה, שאירעה באוקטובר האחרון, כ-"תקיפה המפורסמת המשמעותית ביותר בישראל ב-2021". עם זאת, לא פורסם מהו מקור המתקפה, שהשביתה את מערכות המחשוב של בית החולים לכמה ימים. "פרט לאיראן", ציינו החוקרים, "היו ב-2021 מאות מתקפות כופרה על חברות ישראליות, רובן על ידי קבוצות פשיעת סייבר ממזרח אירופה – Conti ,REvil ו-Defray777. בנוסף, מאות מתקפות פישינג נערכו נגד לקוחות של בנקים וחברות אשראי, עם נזק כולל של עשרות מיליוני שקלים. המתקפות התבצעו על ידי האקרים בודדים או קבוצות קטנות מישראל, הרשות הפלסטינית, עזה וטורקיה". אלא שלדבריהם, "מרבית התקיפות המוצלחות ב-2021 בישראל היו על חברות קטנות ובינוניות, שסובלות משלל בעיות, ביניהן מחסור בכוח אדם ומערכות אבטחה שלא מנוטרות בקביעות". ■ התקיפות הסיניות – המתוחכמות ביותר נגד ארגונים בישראל עוד ציינו החוקרים כי "הממשל הסיני זיהה בישראל כמה מגזרים שיכולים להועיל למחקר ולפיתוח של טכנולוגיות סיניות חדשות, בעיקר בתחומי הבריאות והבטחון. הסינים הפעילו מתקפות ריגול, חלקן מתוחכמות וייחודיות, כדי לגנוב מידע. אנחנו מסמנים את התקיפות סיניות כמתוחכמות ביותר שהתבצעו ב-2021 נגד ארגונים בישראל". גם הרוסים לא טומנים את ידם בצלחת: באחרונה נראה שהם מתמקדים באויבת החשה-ישנה של המדינה – אוקראינה, אולם הקבוצות שלוחות הקרמלין לא זנחו את ישראל. "קבוצות התקיפה הרוסיות עובדות בעיקר נגד ארגונים ביטחוניים בארץ", ציינו בקלירסקיי. "לצידן פעלו קבוצות האקרים צפון קוריאניות, בעיקר קבוצת לזרוס, שתקפה חברות קריפטו בישראל. כמו כן, היה מספר מצומצם של תקיפות מהאקרים של החמאס על חברות ישראליות: הארגון טרם התאושש מהתקיפות הפיזיות שחווה במבצע שומר חומות". ■ מה ב-2022? בחזרה לדו"ח הנוכחי של קלירסקיי, הם חוזים כי ב-2022 יתגברו מתקפות הסייבר של מדינות נגד מדינות אחרות, והן "יפעילו את נשק הסייבר שלהן באופן חופשי יותר, כאמצעי הרתעתי ותודעתי, וכדי להסב נזק לתשתיות קריטיות שלהן. עימותי סייבר כמו זה שבין ישראל לאיראן יתפשטו לאזורים אחרים בעולם". הם זיהו כאיומים משמעותיים מצדם של האקרים שלוחי מדינות גם בשנה הקרובה את מתקפות יום האפס, המתקפות על שרשראות האספקה, הדלפות המידע והכופרות. כולן, על פי החוקרים, יתבצעו בתדירות גבוהה יותר – ובמקרה של הכופרות, ההאקרים ידרשו מהקורבנות שלהם כסף רב יותר. עוד צופים החוקרים כי השנה תחול עלייה במתקפות נגד מכשירי סלולר, בין השאר בשל השימוש בהם לטובת תשלומים בדיגיטל, ותירשם עלייה בניסיונות הגניבה של ארנקים ופלטפורמות תשלום דיגיטליות, כולל ארנקי קריפטו. כמו כן, לפי הדו"ח, "המשך העבודה ההיברידית והשימוש בציוד אישי של העובדים שאינו תחת פיקוח ה-IT – ימשיכו לספק הזדמנויות רבות לתקיפת רשתות ארגוניות". המשך קריאה בלינק, https://www.pc.co.il/news/355639WWW.PC.CO.ILדו"ח: עלייה ניכרת במתקפות הסייבר האיראניות נגד ישראל -ב-2021 חלה עלייה ניכרת בכמות התקיפות של קבוצות סייבר איראניות על חברות וארגונים בישראל – כך עולה מדו"ח של חברת הסייבר הישראלית קלירסקיי, שהגיע בלעדית לידי אנשים ומחשבים. על פי הנתונים, מאות חברות ישראליות הותקפו וחלקן חוו מגוון פגיעות, ביניהן הדלפה, נזק וחבלה. מטרותיהן העיקריות של התקיפות האיראניות היו ריגול, הרס, סחיטה כספית ותודעה. חוקרי […]0 Commentaires 0 parts1 - אינדיקטורים לעומת טקטיקות, טכניקות ונהלי אבטחה בסייברזיהוי מבוסס IOC וזיהוי מבוסס TTP הגישה שבה משתמשת התעשייה להתמודדות עם התקפות סייבר אינה מספקת. הדבר נגרם בעיקר מהשוק שגורם ללקוחות, לרבות ארגונים, להאמין שפתרון אנטי וירוס בשילוב עם חומת אש וכמה כלים אוטומטיים נוספים מספיקים על מנת להגן מפני איומי סייבר. עם זאת, הגנות סייבר אלו בדרך כלל עוקפות בקלות על ידי תוקף בעל מוטיבציה ונחושה. לדוגמה, רוב האנטי-וירוסים חסרי אונים מול תוכנות זדוניות או...1 Commentaires 0 parts

- https://www.calcalist.co.il/calcalistech/article/ryarh3layWWW.CALCALIST.CO.ILהאקרים איראנים פרצו למערכות רפאל ; חשד לגניבת מידע רגיש על כיפת ברזל | כלכליסטפושעי הסייבר העלו לדארקנט דוגמאות ממאגר הנתונים שנגנב מחברת הביטחון הישראלית, בהן מידע עסקי חסוי וייתכן שגם תוכניות של מערכת ניהול הקרב שמשמשת את כיפת ברזל ומיועדת לייצוא לבריטניה. ההאקרים משתייכים לקבוצת "מוזס סטאף", הנתמכת בידי המשטר באיראן, ומעמידים את המידע למכירה תמורת 100 ביטקוין0 Commentaires 0 parts1

© 2026 מנבטים וסייבר  French

French